Kubernetes Threat Model

Мне известно по крайней мере 2 ее реализации (обе они разные и дополняют друг друга):

1) Как результат Kubernetes Third Party Security Audit от сторонних ИБ компаний. Документ содержит dataflow, Threat Actors, описание компонентов, Trust Zones и взаимодействие компонентов, контроли безопасности, реализуемые в них, рекомендации по их улучшению.

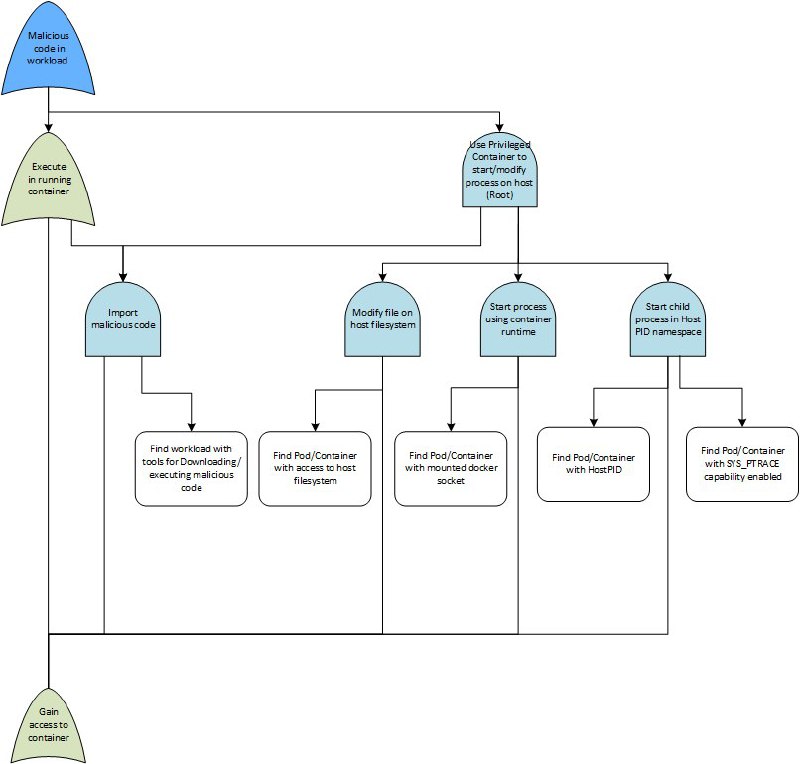

2) От CNCF Financial Services User Group. Документ содержит K8s Attack Tree.

При договоре с заказчиком всегда обсуждается какие модели угроз и модели нарушителя аудитор будет применять/проверять в процессе аудита - так что это очень полезные доки, чтобы разговаривать на одном языке аудиторам и k8s владельцам.

Не забывайте, что система развивается и Attack Surface и Threat Model могут изменяться.

Мне известно по крайней мере 2 ее реализации (обе они разные и дополняют друг друга):

1) Как результат Kubernetes Third Party Security Audit от сторонних ИБ компаний. Документ содержит dataflow, Threat Actors, описание компонентов, Trust Zones и взаимодействие компонентов, контроли безопасности, реализуемые в них, рекомендации по их улучшению.

2) От CNCF Financial Services User Group. Документ содержит K8s Attack Tree.

При договоре с заказчиком всегда обсуждается какие модели угроз и модели нарушителя аудитор будет применять/проверять в процессе аудита - так что это очень полезные доки, чтобы разговаривать на одном языке аудиторам и k8s владельцам.

Не забывайте, что система развивается и Attack Surface и Threat Model могут изменяться.