В прошлой серии мы говорили о #DDoS-атаках на протокол UDP – UDP-флуд. А сегодня переходим к SYN-флуд-атакам с использованием транспортного протокола TCP.

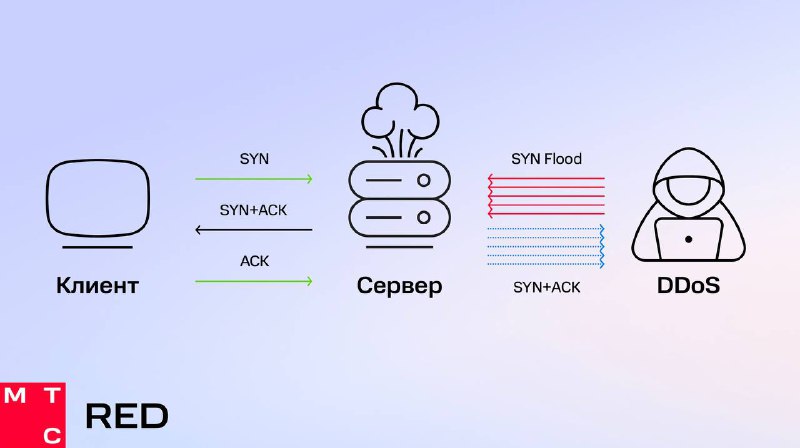

Его также называют «трёхэтапным рукопожатием». Знаете почему? Потому что там три этапа 😁:

1. Клиент отправляет SYN-пакет.

2. Сервер отвечает комбинацией флагов SYN+ACK.

3. Клиент отвечает пакетом с флагом ACK.

Если все три этапа успешно выполнены – соединение установлено ✅

Но если какой-нибудь Х#аkЕР_👾 начинает с большой скоростью и за короткое время отправлять на соединение с сервером запросы с поддельным IP-адресом источника, то они переполняют очередь подключений, а сервер начинает отказывать в обслуживании реальным клиентам.

Решений может быть несколько, всё зависит от ваших ресурсов и возможностей. Вот лишь некоторые из них:

+ установить ограничение запросов на новые подключения от конкретного источника за определенный промежуток времени;

+ использовать SYN cookie, чтобы сервер мог избегать сброса новых соединений, когда очередь TCP-соединений переполнена.

А как бы вы предохранялись от SYN-флуд-атаки с использованием протокола TCP?

Его также называют «трёхэтапным рукопожатием». Знаете почему? Потому что там три этапа 😁:

1. Клиент отправляет SYN-пакет.

2. Сервер отвечает комбинацией флагов SYN+ACK.

3. Клиент отвечает пакетом с флагом ACK.

Если все три этапа успешно выполнены – соединение установлено ✅

Но если какой-нибудь Х#аkЕР_👾 начинает с большой скоростью и за короткое время отправлять на соединение с сервером запросы с поддельным IP-адресом источника, то они переполняют очередь подключений, а сервер начинает отказывать в обслуживании реальным клиентам.

Решений может быть несколько, всё зависит от ваших ресурсов и возможностей. Вот лишь некоторые из них:

+ установить ограничение запросов на новые подключения от конкретного источника за определенный промежуток времени;

+ использовать SYN cookie, чтобы сервер мог избегать сброса новых соединений, когда очередь TCP-соединений переполнена.

А как бы вы предохранялись от SYN-флуд-атаки с использованием протокола TCP?