Тут статья вышла про то, что мультиагенты на базе LLM могут эксплуатировать Zero-Day уязвимости (когда у агента нет описания уязвимости)

Исследователи назвали свой метод HPTSA.

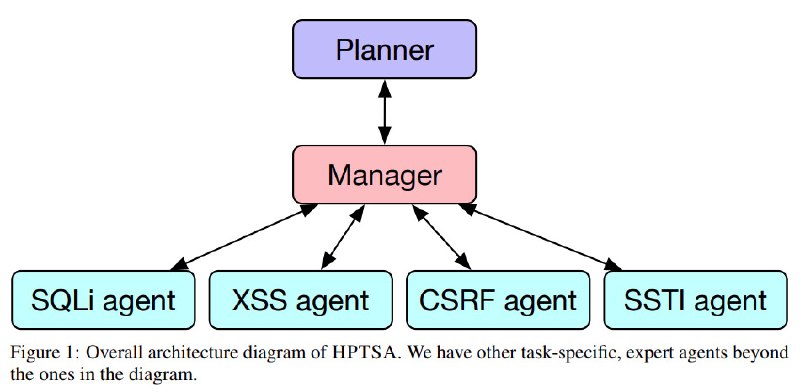

Нужны 3 компонента: планировщик, менеджер для агентов и специализированные под конкретные задачи агенты.

Планировщик исследует вебсайт и выделяет набор инструкций которые затем отправляет менеджеру.

Менеджер определяет какого агента вызвать. Также собирает информацию от агента после его вызова, чтобы иметь возможность изменять инструкции или вызывать другого агента.

Выделили 6 типов специализированных агентов:

XSS, SQLi, CSRF, SSTI, ZAP, и обобщейнный агент для анализа на web-уязвимости.

Агенты имеют доступ к тулам (sqlmap, ZAP сканеру и тд), и к документам. Авторы пишут, что для каждого агента собирали по 5-6 документов по разным типам уязвимостей.

Работа с веб-приложениями осуществляется через Playwright.

Все тесты проводились на GPT-4 (gpt-4-0125-preview) с использованием LangChain и LangGraph.

Тестировали агентов на собранном окружении с 15 веб уязвимостями. (на скринах)

В результате HPTSA подход показал хороший прирост по success rate по сравнению с простым GPT-4 агентом. GPT-4 w/desc - агент которому на вход подавалось также описание узявимости. Без документов и специализированных агентов результаты хуже

Некоторые примеры того как с помощью HPTSA находили уязвимости можно посмотреть в статье

Что по стоимости:

1 запуск обойдется ~ 4,39 доллара. При общем success rate 18% общие затраты составят 24,39 доллара США за успешный эксплойт.

Кода нет

Teams of LLM Agents can Exploit Zero-Day Vulnerabilities

https://arxiv.org/abs/2406.01637

Исследователи назвали свой метод HPTSA.

Нужны 3 компонента: планировщик, менеджер для агентов и специализированные под конкретные задачи агенты.

Планировщик исследует вебсайт и выделяет набор инструкций которые затем отправляет менеджеру.

Менеджер определяет какого агента вызвать. Также собирает информацию от агента после его вызова, чтобы иметь возможность изменять инструкции или вызывать другого агента.

Выделили 6 типов специализированных агентов:

XSS, SQLi, CSRF, SSTI, ZAP, и обобщейнный агент для анализа на web-уязвимости.

Агенты имеют доступ к тулам (sqlmap, ZAP сканеру и тд), и к документам. Авторы пишут, что для каждого агента собирали по 5-6 документов по разным типам уязвимостей.

Работа с веб-приложениями осуществляется через Playwright.

Все тесты проводились на GPT-4 (gpt-4-0125-preview) с использованием LangChain и LangGraph.

Тестировали агентов на собранном окружении с 15 веб уязвимостями. (на скринах)

В результате HPTSA подход показал хороший прирост по success rate по сравнению с простым GPT-4 агентом. GPT-4 w/desc - агент которому на вход подавалось также описание узявимости. Без документов и специализированных агентов результаты хуже

Некоторые примеры того как с помощью HPTSA находили уязвимости можно посмотреть в статье

Что по стоимости:

1 запуск обойдется ~ 4,39 доллара. При общем success rate 18% общие затраты составят 24,39 доллара США за успешный эксплойт.

Кода нет

Teams of LLM Agents can Exploit Zero-Day Vulnerabilities

https://arxiv.org/abs/2406.01637