И вновь нам в цепкие руки попадается исследование про небезопасный Pickle, выпустила это исследование компания Jfrog, у них есть решение которое может сканить модель ..

Но что вот мне больше всего понравилось - они рассмотрели ещё несколько техник для выполнения кода на хосте жертвы. При этом HF не тригерил такой код(наверное это временно)...

Они показали что в дикой природе есть модель которая использует "runpy._run_code", (проще запускает pickle через runpy) .. И вот возможность загрузки пикла через такой метод никак не проверяется.. вот просто посмотрите .. пиклы есть а никак не помечается что модель небезопасна..

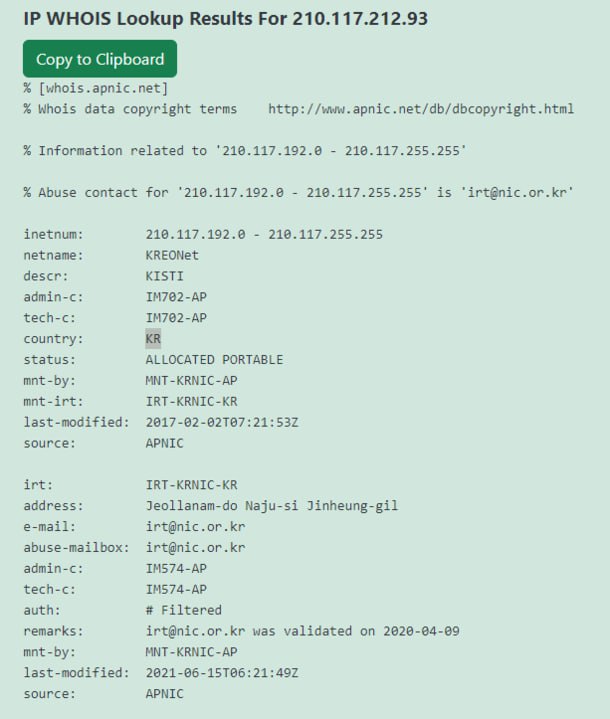

В исследовании также показано, как им удалось обнаружить вредоносную модель с pickle-транзитивкой, которая была загружена северо-корейцами (да, громко сказано) .. исследователи посмотрели внутрь pickle и обнаружили код который делает reverse-shell с Северной Кореей ..

Jfrog связался с HF, и потом те промаркировали репозиторий с моделью как "небезопасный" ...

Как-то так .. берегите себя и свои данные.

Но что вот мне больше всего понравилось - они рассмотрели ещё несколько техник для выполнения кода на хосте жертвы. При этом HF не тригерил такой код(наверное это временно)...

Они показали что в дикой природе есть модель которая использует "runpy._run_code", (проще запускает pickle через runpy) .. И вот возможность загрузки пикла через такой метод никак не проверяется.. вот просто посмотрите .. пиклы есть а никак не помечается что модель небезопасна..

В исследовании также показано, как им удалось обнаружить вредоносную модель с pickle-транзитивкой, которая была загружена северо-корейцами (да, громко сказано) .. исследователи посмотрели внутрь pickle и обнаружили код который делает reverse-shell с Северной Кореей ..

Jfrog связался с HF, и потом те промаркировали репозиторий с моделью как "небезопасный" ...

Как-то так .. берегите себя и свои данные.