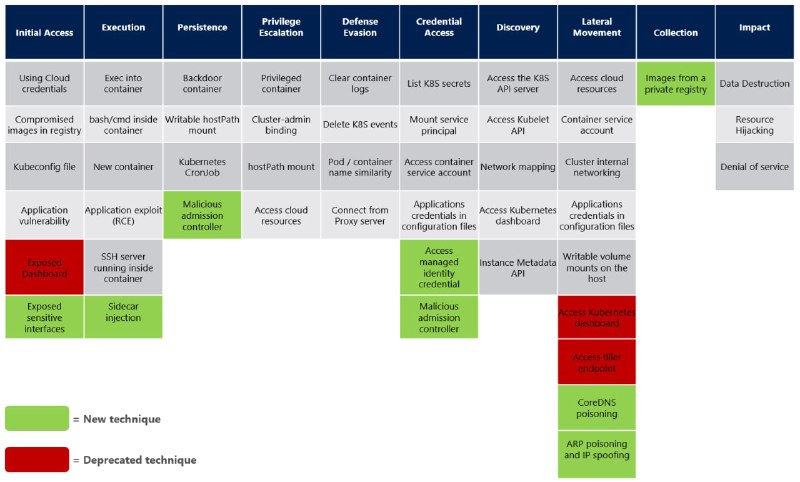

Спустя год Microsoft обновила матрицу

Убрали:

- Техники связанные с

- Технику с

Добавили:

-

-

-

-

-

-

-

Adversarial Tactics, Techniques & Common Knowledge (ATT&CK) для Kubernetes, актуализировав и дополнив ее с учетом новых угроз и изменений в Kubernetes.Убрали:

- Техники связанные с

Kubernetes Dashboard (если k8s у вас старый, то это еще актуально) - Технику с

Tiller endpoint от Helm 2 (если у вас не Helm 3, то еще актуально)Добавили:

-

Exposed sensitive interfaces — это когда привилегированные сервисы без аутентификации для всех желающих выставляют-

Sidecar injection - техника выполнения своего кода без порождения новых подозрительных Pods-

Malicious admission controller - закрепление в системе по мотивам вот этого доклада-

Access managed identity credential - про доступ к Instance Metadata Service (IMDS)-

CoreDNS poisoning - название говорит само за себя, а атака идет на его ConfigMap-

ARP poisoning and IP spoofing - живее всех живых в 2021-

Images from private registry - техника из добавленной тактики Collection