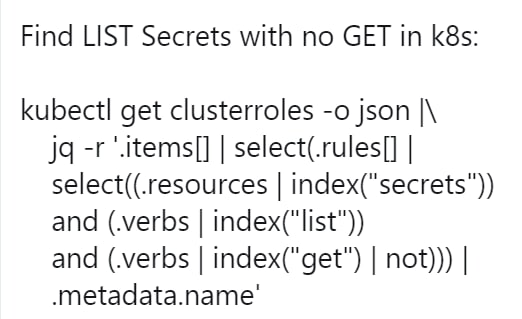

Отличная заметка "When LIST is a Lie in Kubernetes", рассказывающая о том, что к содержимому ресурсов

Так что если вы хотите кому-то (аудиторам, сканерам или т.д.) ограничить доступ к

secrets можно получить и без GET, а только лишь с помощью LIST. При этом всем данная особенность работы в Kubernetes документирована: "For these reasons watch and list requests for secrets within a namespace are extremely powerful capabilities and should be avoided, since listing secrets allows the clients to inspect the values of all secrets that are in that namespace. The ability to watch and list all secrets in a cluster should be reserved for only the most privileged, system-level components."Так что если вы хотите кому-то (аудиторам, сканерам или т.д.) ограничить доступ к

secrets с помощью LIST, то этого не происходит.