Сегодня поговорим о Kubernetes Common Configuration Scoring System (KCCSS).

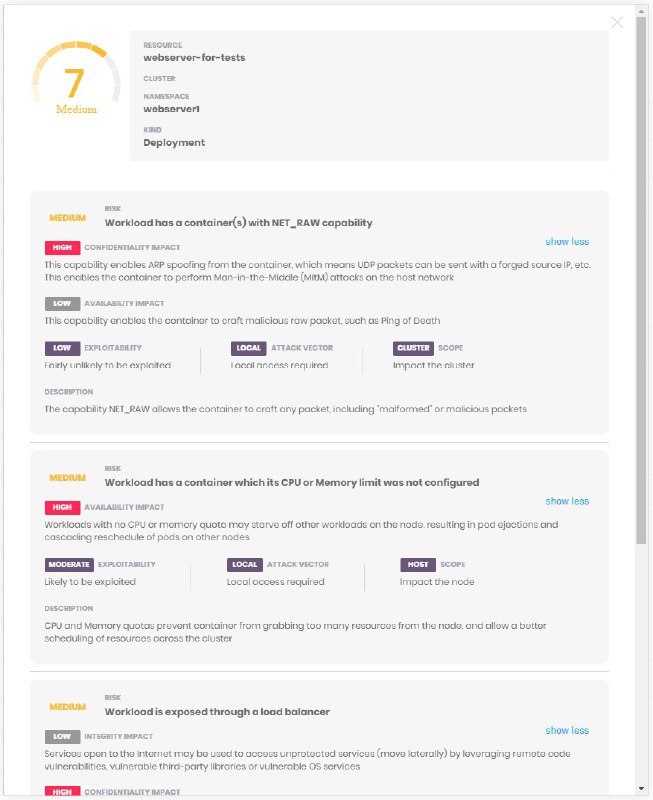

KCCSS оценивает ряд настроек с помощью двух категорий правил, рассчитывающих: risk (23 штуки) и remediation (8 штук) по 10 бальной шкале, а затем рассчитывает глобальную оценку для workload в целом. Первые это плохие:

Формулы оценки и правила для расчета можно расширять и править по желанию (wiki).

KCCSS показывает потенциальное влияние в трех областях:

- Конфиденциальность: раскрытие PII, потенциальный доступ к secrets и т.д.

- Целостность: нежелательные изменения container, host или cluster приводящие к изменению runtime behavior, запуску новых процессов, новый Pods и т.д.

- Доступность: исчерпание ресурсов, DoS и т.д.

Для автоматического анализа можно использовать утилиту kube-scan.

Разработчики данной системы оценок видят свое детище как common language across teams. Тоесть упросить общение как между тех. командами, так и с бизнесом.

KCCSS оценивает ряд настроек с помощью двух категорий правил, рассчитывающих: risk (23 штуки) и remediation (8 штук) по 10 бальной шкале, а затем рассчитывает глобальную оценку для workload в целом. Первые это плохие:

CAP_SYS_ADMIN , AllowPrivilegeEscalation а, вторые это хорошие: seccomp, SeLinux.Формулы оценки и правила для расчета можно расширять и править по желанию (wiki).

KCCSS показывает потенциальное влияние в трех областях:

- Конфиденциальность: раскрытие PII, потенциальный доступ к secrets и т.д.

- Целостность: нежелательные изменения container, host или cluster приводящие к изменению runtime behavior, запуску новых процессов, новый Pods и т.д.

- Доступность: исчерпание ресурсов, DoS и т.д.

Для автоматического анализа можно использовать утилиту kube-scan.

Разработчики данной системы оценок видят свое детище как common language across teams. Тоесть упросить общение как между тех. командами, так и с бизнесом.