Десятки тысяч образов Docker Hub раскрывают секреты и приватные ключи 🖼️

Специалисты проанализировали 337 171 образ из Docker Hub и тысячи частных реестров и обнаружили, что 8,5% содержат конфиденциальные данные, включая приватные ключи и секреты API. 👉 Многие из этих ключей активно используются, к примеру, подрывая безопасность сотен сертификатов.

Большинство «утекших» секретов (95% приватных ключей и 90% токенов API) были найдены в однопользовательских образах, то есть, скорее всего, они были раскрыты случайно.

✅ Обнаружено 22 082 скомпрометированных сертификата, основанных на раскрытых приватных ключах (в том числе 7 546 частных сертификатов, подписанных удостоверяющим центром, и 1060 открытых сертификатов, подписанных удостоверяющим центром).

⚡️ На момент проведения исследования 141 сертификат, подписанный удостоверяющим центром, все еще был действителен.

Также исследователи выявили 275 269 хостов, которые полагаются на скомпрометированные ключи:

- 8674 хостов MQTTи 19 AMQP, которые потенциально могут передавать конфиденциальные данные, связанные с интернетом вещей;

- 6672 FTP, 426 PostgreSQL , 3 Elasticsearch и 3 экземпляра MySQL , которые обслуживают потенциально конфиденциальные данные;

- 216 SIP-хостов, используемых для телефонии;

- 8 165 SMTP, 1 516 POP3и 1 798 IMAP-серверов, используемых для электронной почты;

- 240 SSH-серверов и 24 установок Kubernetes, которые используют «утекшие» ключи, что может привести к несанкционированному удаленному доступу, попаданию в ботнет или доступу к данным.

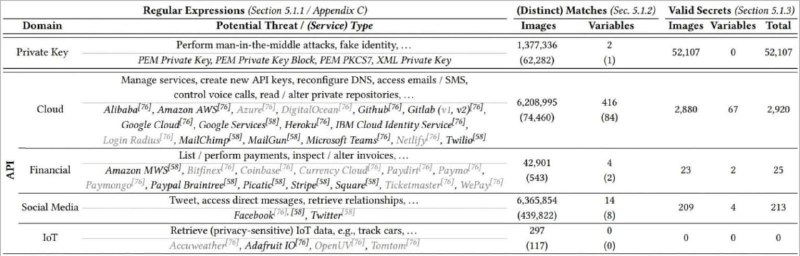

Что касается токенов API, анализ показал, что большинство контейнеров (2920) принадлежат облачным провайдерам, таким как Amazon AWS, хотя некоторые относятся и к финансовым сервисам, таким как Stripe. Однако заниматься углубленным изучением этого вопроса исследователи не стали по этическим причинам.

MemOps🤨

Специалисты проанализировали 337 171 образ из Docker Hub и тысячи частных реестров и обнаружили, что 8,5% содержат конфиденциальные данные, включая приватные ключи и секреты API. 👉 Многие из этих ключей активно используются, к примеру, подрывая безопасность сотен сертификатов.

Большинство «утекших» секретов (95% приватных ключей и 90% токенов API) были найдены в однопользовательских образах, то есть, скорее всего, они были раскрыты случайно.

⚡️ На момент проведения исследования 141 сертификат, подписанный удостоверяющим центром, все еще был действителен.

Также исследователи выявили 275 269 хостов, которые полагаются на скомпрометированные ключи:

- 8674 хостов MQTTи 19 AMQP, которые потенциально могут передавать конфиденциальные данные, связанные с интернетом вещей;

- 6672 FTP, 426 PostgreSQL , 3 Elasticsearch и 3 экземпляра MySQL , которые обслуживают потенциально конфиденциальные данные;

- 216 SIP-хостов, используемых для телефонии;

- 8 165 SMTP, 1 516 POP3и 1 798 IMAP-серверов, используемых для электронной почты;

- 240 SSH-серверов и 24 установок Kubernetes, которые используют «утекшие» ключи, что может привести к несанкционированному удаленному доступу, попаданию в ботнет или доступу к данным.

Что касается токенов API, анализ показал, что большинство контейнеров (2920) принадлежат облачным провайдерам, таким как Amazon AWS, хотя некоторые относятся и к финансовым сервисам, таким как Stripe. Однако заниматься углубленным изучением этого вопроса исследователи не стали по этическим причинам.

MemOps