"Отравление" и спуфинг составляют основу большинства ARP-атак типа "отказ в обслуживании" (DoS) и "человек посередине" (MITM). Однако злоумышленники также могут использовать ARP для сбора информации.

К типичным признакам ARP-сканирования относятся:

Обнаружение сканирования ARP

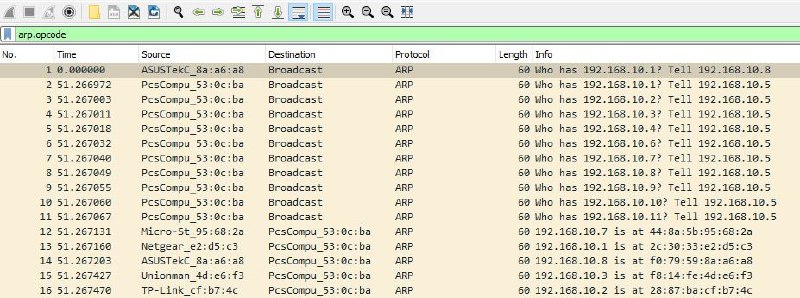

Если открыть файл захвата трафика в Wireshark и применить фильтр arp.opcode, то можно обнаружить, что действительно ARP-запросы распространяются одним хостом на все IP-адреса последовательно. Такая картина характерна для ARP-сканирования и является общей особенностью широко используемых сканеров, таких как Nmap.

Более того, можно заметить, что активные узлы отвечают на эти запросы своими ARP-ответами. Это может свидетельствовать об успешном выполнении злоумышленником сканирования.

DDoS Academy