🗣ARP Poisoning & SpoofingОбнаружить эти атаки может быть непросто, поскольку они имитируют структуру связи стандартного ARP-трафика. Однако определенные ARP-запросы и ответы могут раскрыть их.

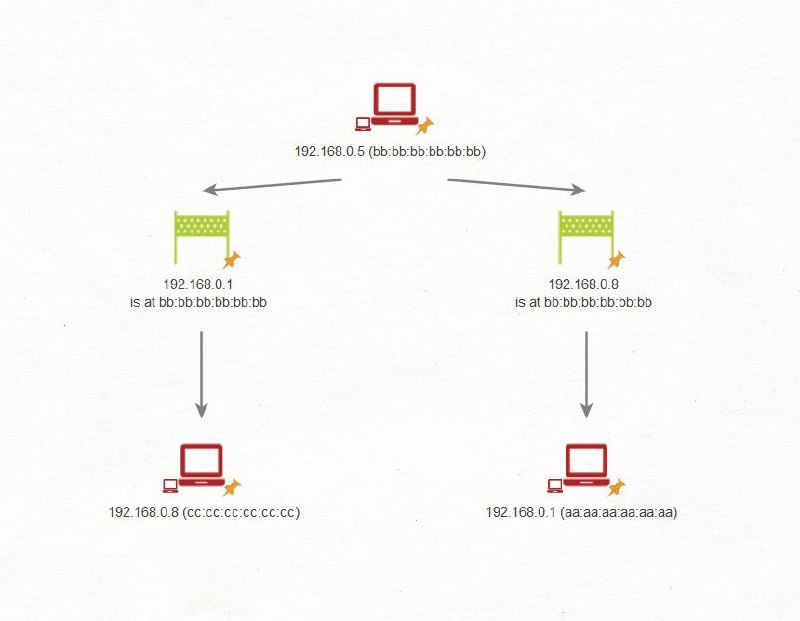

Рассмотрим процесс атаки в сети с тремя устройствами: компьютером жертвы, маршрутизатором и устройством злоумышленника.

⏺Процесс атаки:⬜️Злоумышленник начинает отравление ARP-кэша, рассылая поддельные ARP-сообщения как на компьютер жертвы, так и на маршрутизатор.

⬜️Сообщение для компьютера жертвы утверждает, что IP-адрес шлюза (маршрутизатора) соответствует физическому адресу машины злоумышленника.

⬜️И наоборот, в сообщении маршрутизатору утверждается, что IP-адрес машины жертвы сопоставлен с физическим адресом машины злоумышленника.

⬜️При успешном выполнении этих запросов злоумышленнику удается повредить ARP-кэш как на машине жертвы, так и на маршрутизаторе, в результате чего все данные будут перенаправлены на машину злоумышленника.

⏺Если злоумышленник настроит переадресацию трафика, он может перевести ситуацию из режима отказа в обслуживании в режим атаки "

человек посередине".

⏺Изучив другие уровни нашей сетевой модели, мы можем обнаружить дополнительные атаки. Злоумышленник может использовать подмену DNS для перенаправления веб-запросов на фальшивый сайт или использовать SSL stripping для попытки перехвата конфиденциальных данных при передаче.

⏺Потенциально можно противостоять этим атакам с помощью таких средств контроля, как:

⬜️Статические записи ARP: Запретив легкую перезапись и отравление ARP-кэша, мы сможем предотвратить эти атаки. Однако это требует более тщательного обслуживания и надзора в сетевой среде.

⬜️Port Security: Внедрение средств управления сетевыми профилями и других мер может гарантировать, что только авторизованные устройства могут подключаться к определенным портам наших сетевых устройств, эффективно блокируя машины, пытающиеся подделать/“отравить” ARP.

DDoS Academy 🧑🎓 |

#arp |

#poisoning |

#spoofing