Chainalysis обосрался и выложил видео презентацию о том, как они отслеживают Monero (XMR). Сейчас это видео недоступно и они всячески пытаются удалить это из интернета))

Спасибо @bratvacorp за залитое видео.

Для моих подписчиков сделал RU субтитры.

Резюме с видео по отслеживанию:

Методы отслеживания Monero:

1) Использование инструментов внутреннего анализа блокчейна Monero: Они используют свой внутренний инструмент Monero Block Explorer для анализа транзакций. Этот инструмент помогает выявлять и отслеживать специфические особенности транзакций.

2) Идентификация IP-адресов и обход технологии Dandelion: Они пытаются собирать IP-адреса, которые участвуют в передаче транзакций. Технология Dandelion, внедренная в Monero, затрудняет это, скрывая IP-адреса отправителей. Однако, когда пользователи напрямую подключаются к узлам, их IP-адреса можно зафиксировать, что помогает в отслеживании.

3) Использование отпечатков транзакций (fingerprints): Анализируются уникальные отпечатки транзакций, такие как количество входов и выходов, структура комиссий и другие данные, которые могут помочь идентифицировать повторяющиеся действия или привязку транзакций к определенным кошелькам или сервисам.

4) Идентификация паттернов и сопоставление с известными сервисами: Они сопоставляют IP-адреса и данные транзакций с известными сервисами, такими как обменники и кошельки, для выявления возможных точек выхода или источников транзакций.

5) Использование данных других инструментов анализа блокчейнов: Например, при наличии IP-адресов, которые не скрыты за прокси или VPN, они могут использовать инструменты, такие как Reactor, для сопоставления этих данных с известными кошельками или кластерами, которые могут быть связаны с целями расследования.

6) Анализ соплатежей (co-spends): Они ищут транзакции, которые используют выходы из нескольких предыдущих транзакций. Это может указывать на общую связь или контроль над этими транзакциями, что помогает сузить круг поиска.

Кстати сами разрабы Monero тоже прокомментировали ситуацию:

https://www.reddit.com/r/Monero/comments/1f8jv6w/tracing_monero_via_malicious_nodes/

Отслеживание Monero через вредоносные узлы

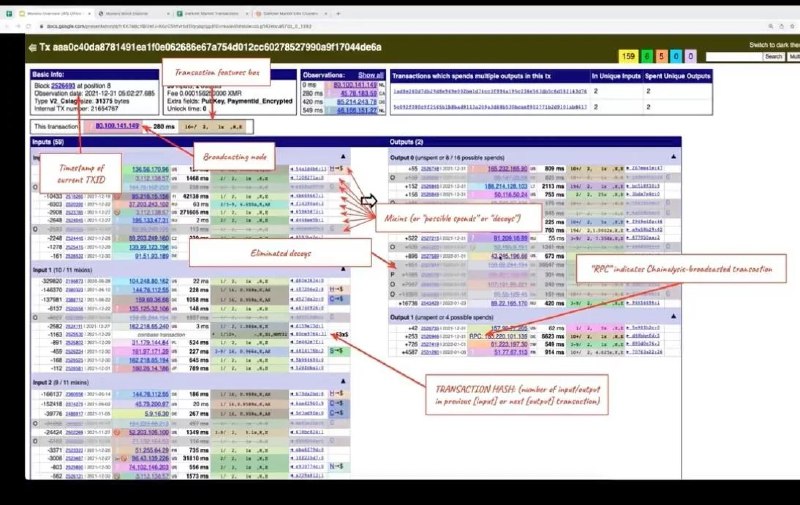

Недавно я прочитал пост в Twitter о тренировочном видео от Chainalysis, в котором они объясняли, как отследили транзакцию XMR с 2021 года (размер кольца был 11). Я не могу найти это видео, но сделал несколько скриншотов, чтобы получить информацию об их инструментах.

Из скриншотов я пришёл к выводу, что они, вероятно, использовали следующие методы:

1) Запускали большое количество узлов XMR из различных географических локаций и интернет-провайдеров, чтобы зафиксировать IP-адреса транзакций и временные метки.

2) Получали данные о транзакциях (включая IP и всё остальное) от одного или нескольких популярных кошельков через их узлы по умолчанию.

3) Предоставляли недействительные (уже потраченные) декои, что снижало анонимность. В комбинации с данными транзакций, полученными из пунктов 1 и 2, это потенциально могло значительно уменьшить эффективный размер кольца. *(https://localmonero.co/knowledge/remote-nodes-privacy?language=en)

Нам нужно найти способ аудита публичных узлов, отправляя транзакции через них и наблюдая, содержат ли возвращённые декои недействительные элементы.

https://t.me/TorZireael1

Спасибо @bratvacorp за залитое видео.

Для моих подписчиков сделал RU субтитры.

Резюме с видео по отслеживанию:

Методы отслеживания Monero:

1) Использование инструментов внутреннего анализа блокчейна Monero: Они используют свой внутренний инструмент Monero Block Explorer для анализа транзакций. Этот инструмент помогает выявлять и отслеживать специфические особенности транзакций.

2) Идентификация IP-адресов и обход технологии Dandelion: Они пытаются собирать IP-адреса, которые участвуют в передаче транзакций. Технология Dandelion, внедренная в Monero, затрудняет это, скрывая IP-адреса отправителей. Однако, когда пользователи напрямую подключаются к узлам, их IP-адреса можно зафиксировать, что помогает в отслеживании.

3) Использование отпечатков транзакций (fingerprints): Анализируются уникальные отпечатки транзакций, такие как количество входов и выходов, структура комиссий и другие данные, которые могут помочь идентифицировать повторяющиеся действия или привязку транзакций к определенным кошелькам или сервисам.

4) Идентификация паттернов и сопоставление с известными сервисами: Они сопоставляют IP-адреса и данные транзакций с известными сервисами, такими как обменники и кошельки, для выявления возможных точек выхода или источников транзакций.

5) Использование данных других инструментов анализа блокчейнов: Например, при наличии IP-адресов, которые не скрыты за прокси или VPN, они могут использовать инструменты, такие как Reactor, для сопоставления этих данных с известными кошельками или кластерами, которые могут быть связаны с целями расследования.

6) Анализ соплатежей (co-spends): Они ищут транзакции, которые используют выходы из нескольких предыдущих транзакций. Это может указывать на общую связь или контроль над этими транзакциями, что помогает сузить круг поиска.

Кстати сами разрабы Monero тоже прокомментировали ситуацию:

https://www.reddit.com/r/Monero/comments/1f8jv6w/tracing_monero_via_malicious_nodes/

Отслеживание Monero через вредоносные узлы

Недавно я прочитал пост в Twitter о тренировочном видео от Chainalysis, в котором они объясняли, как отследили транзакцию XMR с 2021 года (размер кольца был 11). Я не могу найти это видео, но сделал несколько скриншотов, чтобы получить информацию об их инструментах.

Из скриншотов я пришёл к выводу, что они, вероятно, использовали следующие методы:

1) Запускали большое количество узлов XMR из различных географических локаций и интернет-провайдеров, чтобы зафиксировать IP-адреса транзакций и временные метки.

2) Получали данные о транзакциях (включая IP и всё остальное) от одного или нескольких популярных кошельков через их узлы по умолчанию.

3) Предоставляли недействительные (уже потраченные) декои, что снижало анонимность. В комбинации с данными транзакций, полученными из пунктов 1 и 2, это потенциально могло значительно уменьшить эффективный размер кольца. *(https://localmonero.co/knowledge/remote-nodes-privacy?language=en)

Нам нужно найти способ аудита публичных узлов, отправляя транзакции через них и наблюдая, содержат ли возвращённые декои недействительные элементы.

https://t.me/TorZireael1