3side кибербезопасности

Конспирологический взлом 1С БитриксМногие ТГ-каналы, пишущие о безопасности, разгоняют следующих тез...

Читать далееOptic ID — новая технология защиты AppleВ начале этого месяца прошла традиционная (хотя здесь вопрос...

Читать далееРадикальный инсайд — открытая диверсия сотрудниковНелояльные сотрудники — проблема для компании. Осо...

Читать далееМошенники из инфобизнеса — как это работает? Их много, они продают курсы/тренинги/коучинг/марафоны....

Читать далееУгроза руководителям/основателямРуководитель/основатель компании такой же человек, со своими слабост...

Читать далееИспользование шпионского софта может привести к отставке главы государстваПо крайней мере, в Мексике...

Читать далееMoonlighter — космический полигон для хакеровНесколько недель назад мы писали о взломе небольшого ев...

Читать далееО цифровом следе для всехМы все чаще слышим понятие "цифровой след", особенно в контексте слежки за...

Читать далее

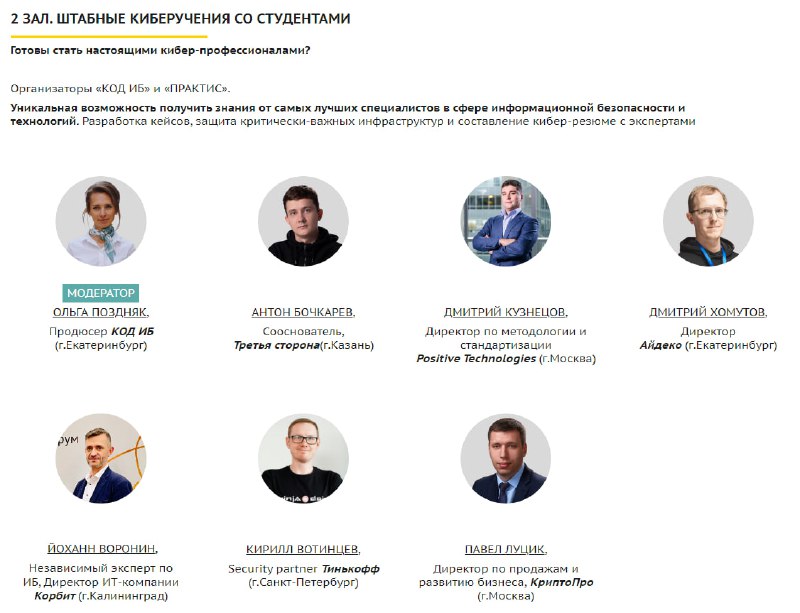

Киберучения для студентовЛегальная практика для студентов это очень важно для обучения и особенно вд...

Читать далееПро бизнес и российскую ИБМы тут, кажется, вписались в один очень любопытный проект по ИБ — очень бо...

Читать далее