Об оценке уязвимостей

Для коллег в ИБ.

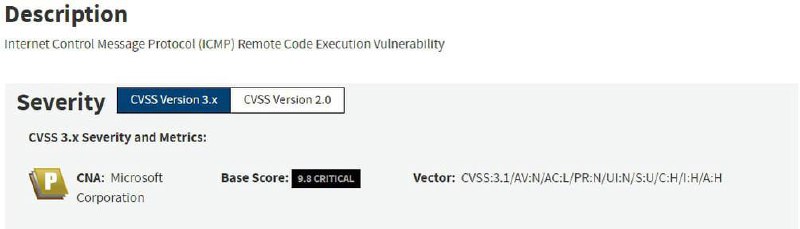

Специалисты по информационной безопасности уже много лет назад приняли оценку Common Vulnerability Scoring System(CVSS) фактически за стандарт. Выглядит она как вектор, например, для последней версии (3.1) стандарта вот так:

Расшифровка:

А в описании уязвимости (CVE-2023-23415), которую я и привел в пример, написано, что она позволяет выполнить код в Windows через протокол ICMP. Выглядит как что-то невероятно разрушительное и опасное, верно?

Но что оценка не учитывает? Условия.

• Не должно быть установлено последнее обновление Windows, это в целом очевидно для любой закрытой уязвимости.

• Уязвимость не работает на установленном Windows по умолчанию.

• Уязвимость требует, чтобы какое-либо уязвимое приложение приложение прослушивало raw-сокеты, и именно туда нужно слать специально сформированный ICMP-пакет, чтоб сработала уязвимость. Это у единиц.

• Само приложение, указанное в пункте выше, обязательно должно быть запущено с правами администратора.

• Входящий ICMP траффик должен быть разрешен на Windows Firewall.

• У злоумышленников должен быть эксплойт на выполнение кода, в публичном доступе которого нет.

В результате чего мы понимаем, чтоб эта страшная по оценке уязвимость была действительно страшная, необходим целый ряд специфичных условий. Оценка это не учитывает, в этом и проблема. Поэтому не ориентируйтесь только на цифры, читайте разборы.

Для коллег в ИБ.

Специалисты по информационной безопасности уже много лет назад приняли оценку Common Vulnerability Scoring System(CVSS) фактически за стандарт. Выглядит она как вектор, например, для последней версии (3.1) стандарта вот так:

Base Score:9.8 CRITICAL - Критическая уязвимость с базовой оценкой 9.8 из 10.CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H – ее описывающий вектор.Расшифровка:

Attack Vector: Network – эксплуатация возможна по сети.Attack Complexity: Low – сложность эксплуатации низка.Privileges Required: None – никаких привилегий не нужно.User Interaction: None – никакого взаимодействия с пользователем не нужно.Scope: Unchanged – затрагивает только сам уязвимый хост.Confidentiality: High – высокое влияние на конфиденциальность.Integrity: High – высокое влияние на целостность.Availability: High – высокое влияние на доступность.А в описании уязвимости (CVE-2023-23415), которую я и привел в пример, написано, что она позволяет выполнить код в Windows через протокол ICMP. Выглядит как что-то невероятно разрушительное и опасное, верно?

Но что оценка не учитывает? Условия.

• Не должно быть установлено последнее обновление Windows, это в целом очевидно для любой закрытой уязвимости.

• Уязвимость не работает на установленном Windows по умолчанию.

• Уязвимость требует, чтобы какое-либо уязвимое приложение приложение прослушивало raw-сокеты, и именно туда нужно слать специально сформированный ICMP-пакет, чтоб сработала уязвимость. Это у единиц.

• Само приложение, указанное в пункте выше, обязательно должно быть запущено с правами администратора.

• Входящий ICMP траффик должен быть разрешен на Windows Firewall.

• У злоумышленников должен быть эксплойт на выполнение кода, в публичном доступе которого нет.

В результате чего мы понимаем, чтоб эта страшная по оценке уязвимость была действительно страшная, необходим целый ряд специфичных условий. Оценка это не учитывает, в этом и проблема. Поэтому не ориентируйтесь только на цифры, читайте разборы.